Unsere tägliche cloud-downtime gib uns heute

2026, Januar 30 Lesezeit: 4 Minuten

Jenseits der *.pptx sieht die cloud-uptime-Realität mitunter täglich desaströs aus. Hat einem das Glück umgarnt, bekommt man diverse Cloud-Ausfälle überhaupt über offizielle Kanäle mit oder schaut auf https://allestörungen.de vorbei. Oft wabbern Ausfälle in der cloud in einem nebulösem grauen Schleier umher, da es kaum Methoden gibt, die externe Infrastruktur der Dienstleister, da nicht unter eigener Kontrolle, analysieren zu können. In der MS-Cloud kommen z.B. E-Mails, aber nur bei vereinzelnden Usern, mal 24h später an. Teile der Kalender-Funktionen sind nicht wirksam - aber auch nicht unbedingt bei allen Usern. Was in der Outlook-App/classic gestört ist, kann in outlook online durchaus funktionieren / wie umgekehrt. Der Fehlervariabilitäten sind dabei keine Grenzen gesetzt und gleichen dem legendären wie ungesundem Überraschungsei:

Microsoft Ltd gibt Bitlocker Entschlüsselungs-Keys an Dritte weiter

2026, Januar 28 Lesezeit: 3 Minuten

Jede Verschlüsselung muß im Fall des Verlustes des 'Masterkeys' oder im Fehlerfall einen Mechanismus bereithalten, wieder an die Daten zu gelangen. Wie z.B. mit einer recovery-boot-disc usw. Bitlocker der Firma Microsoft generiert zur Wiederherstellung einen 48-stelligen numerischen Schlüssel. Mit 10^48 Möglichkeiten hat dieser eine Entropie von 159 Bit - ist also sicher. Da der so sicher ist muß dieser 'natürlich' im Klartext in die nicht ganz so sichere Microsoft Cloud gespeichert werden. Meint man, oder meinen manchen, vielleicht die meisten - wahrscheinlich ist das der berühmte Stand der Technik (tm) und wirklich alle machen das doch so - ALLE.

Sonicwalls Cloud gecybert - Alle Backups in der Klaud - gestohlen

2025, Oktober 10 Lesezeit: 3 Minuten

Heute ist wichtig, ALLES in die Cloud zu legen:

- Kronjuwelen der Unternehmen

- Backups wie die Steuerung systemrelevanter Infrastruktur wie Switche, WLAN-APs, Router (HPE greenlake Cloud, TK-Anlage,you name it)

- Backups wie die Steuerung der Firewall (kann man sich kaum vorstellen)

- Backups der TK-Anlage usw.

- Management der AV-Lösung

Weil wie wir wissen, wurde damals OnPrem ständig alles gestohlen - im Gegensatz zur Klaud.

So sorgte nun auch die Sonicwall Inc (USA) für interessanten Datenreichtum.

Mitte September meldete Firewallhersteller Sonicwall einen Einbruch in seine Cloud, bei dem Konfigurations-Backups von Sonicwall-Kunden kopiert worden seien. Das beträfe jedoch nur fünf Prozent der Kunden, hieß es damals in einer ersten Einschätzung des Unternehmens. Diese revidiert Sonicwall nun: Alle Kunden sind betroffen und sollten handeln.

Internas zur Great Firewall of China (GFW) geleakt

2025, Oktober 9 Lesezeit: 2 Minuten

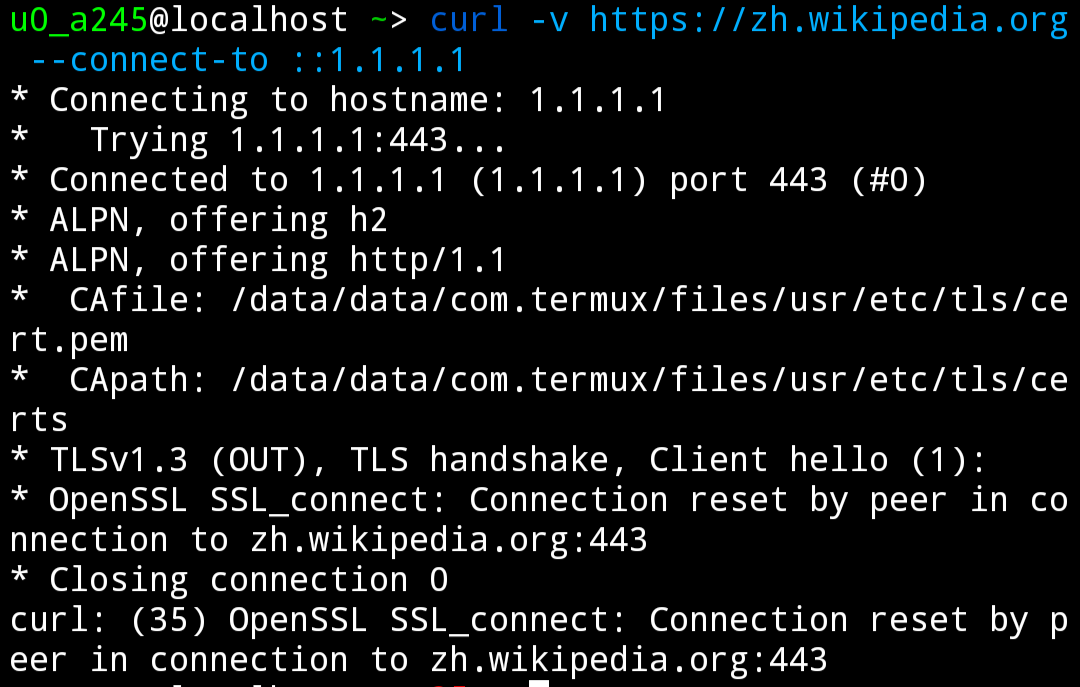

Nicht mal im strammen China ist man mehr vor Leaks gefeit. Ganze 600 GB an strengstgeheimen Daten der Roten gingen in den Äther. Die Technologie der Firma Geedge Networks wird auch gut exportiert, ob es Anfragen aus Brüssel gibt, ist nicht bekannt.

Auch sehr nützlich das Feature:

Infecting Users with Malware

TSG is equipped with an in-path injection capability that allows for the insertion of malicious code into files transmitted through the network. Geedge Networks is very explicit that this feature is intended for inserting malware into internet traffic as it passes through the TSG system. This functionality is comparable to other in-path injection systems, such as the FinFly ISP system formerly sold by FinFisher and the Sandvine PacketLogic system utilized in Egypt for redirecting users to harmful traffic. TSG is capable of injecting malicious JavaScript and CSS into web pages accessed by users, as well as modifying and embedding malicious code into executable files downloaded in real-time.

TSG’s in-path injection capability system allows for sophisticated targeting of this malicious code for the specific user, facilitating on-the-fly modifications across a variety of file formats, including HTML, CSS, and JavaScript, in addition to Android APK files, Windows EXE files, macOS DMG disk images and Linux RPM packages. Furthermore, TSG can alter several image formats such as JPG, GIF, PNG and SVG, and various archive formats such as ZIP and RAR, along with office documents, PDF, JSON, and XML files. This is also complemented by Cyber Narrator, which possesses analytical functionalities that can identify the most appropriate URLs to hijack in order to infect specific individuals. For instance, it can target a person’s frequently visited websites that do not utilize Transport

Layer Security (TLS).

Ich nehme an, das gibt es auch im Westen :-)

Eine 76-seitige Zusammenfassung der 600 GB gibt es hier:

Milliardenschäden für Firmen durch Wirtschaftsspione im Netz

2014, Dezember 9 Lesezeit: ~1 Minute

Die Zahl der Firmen in Deutschland, die von Cyberkriminalität betroffen sind, steigt. Jedes zweite Unternehmen wurde in den letzten drei Jahren Opfer von Angriffen aus dem Internet, wie das Bundesamt für Sicherheit und Informationstechnik ermittelt hat. Seit 2007 hat sich die Zahl von Cyber-Straftaten fast verdoppelt. Angreifer, die in Firmennetze eindringen und dort Informationen und Daten stehlen, verursachten in den Unternehmen Milliardenschäden, sagte eine Sprecherin der Allianz-Versicherung.

Michael George vom Landesamt für Verfassungsschutz in München meint:

Höhere Zäune nützen nichts, dann kauft sich der Angreifer halt eine höhere Leiter

Ist doch logisch, daß man mit Leitern kein Netzwerk sicher machen kann. Die Leiter der Angreifer ist immer höher - immer - versprochen. Das sagt der Experte vom Verfassungsschutz aus Bayern - ROFL. Die Lösung ist trivial: Einfach alle Server gaaaanz hoch in ein Regal einräumen, da reicht keine Leiter hin.